Uživatelské nástroje

Obsah

Úvod

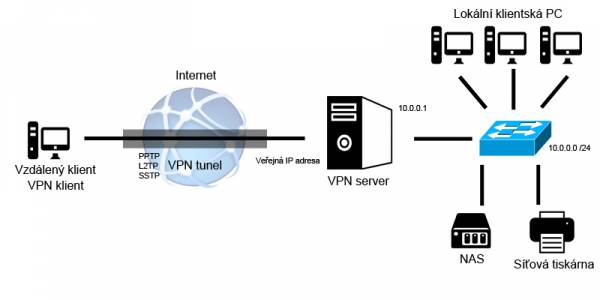

Prostřednictvím služby Vzdálený přístup a směrování (RRAS – Routing and Remote Access Service) , má uživatel vzdálený přístup do sítě,

kde má k dispozici běžně dostupné služby, jako při práci v uzavřené privátní síti (sdílené soubory, sdílené tiskárny a další).

Vzdálený přístup (teoretická část)

VPN (Virtual Private Network)

Virtuální sítě umožňující propojení zařízení (servery, počítače, telefony apod.), nebo celých sítí skrze počítačovou síť – nejčastěji skrze veřejný Internet. Toho je dosaženo za pomoci speciálních protokolů založených na rodině protokolů TCP/IP nazývaných tunelovací protokoly, nebo za pomoci správně nastaveného hardwaru resp. směrovačů (routerů).

Tunelovací protokol virtuálně volá virtuální port na serveru VPN. Při typickém nasazení sítě VPN iniciuje klient přes Internet virtuální propojení mezi dvěma body k serveru vzdáleného přístupu. Server vzdáleného přístupu přijme volání, ověří volajícího a přenese data mezi klientem VPN a privátní sítí organizace.

VPN sítě

- Propojení Uzel – Uzel

- připojení klienta banky skrze Internet k zabezpečené bankovní aplikaci

- Propojení Uzel – Síť

- zaměstnanec firmy, který se připojuje mimo své pracoviště do podnikové sítě

- Propojení Síť – Síť

- lokální síť vytvořená propojením dvou vzdálených pracovišť resp. lokálních sítí dvou pracovišť skrze Internet

Způsoby sestrojení VPN tunelu

VPN server

pomocí VPN serveru, který zajišťuje veškeré dotazy týkající se VPN připojení a obstarání tunelu

VPN router

Drouhou možností je koupit si speciální router (běžně zvaný VPN router) s vestavěným VPN serverem. K modelům této kategorie patří ZyXel ZyWall 802.11n Wireless Internet Security Gigabit Firewall (USG20W), Cisco Wireless Network Security Firewall Router (RV220W) nebo Netgear ProSecure UTM Firewall with Wireless N (UTM9S)

VPN server - SW externího vývojáře

Jestliže byste rádi vytvořili VPN připojení spojující více počítačů, mezi nimiž chcete sdílet zdroje, aniž byste museli konfigurovat router nebo obětovat jeden počítač a udělat z něj VPN server, stojí za zvážení VPN software externích vývojářů. Comodo Unite, Gbridge a TeamViewer jsou slušné, spolehlivé a bezplatné alternativy.

Externí VPN poskytovatel

Jestliže pouze chcete VPN přístup, který by zakryl váš internetový provoz tehdy, když používáte veřejný Wi-Fi hotspot nebo jinou nedůvěryhodnou síť, či chcete mít přístup k regionálně blokovaným stránkám, je nejjednodušším řešením poskytovatel hostované VPN. K nejoblíbenějším patří Hotspot Shield, který nabízí jak bezplatné, tak i placené VPN služby pro Windows, Mac, iOS a Android. Podobnými službami jsou HotSpotVPN, StrongVPN, a WiTopia.

pozn.:

Klienti třetích stran pro VPN přístup

Shrew Soft VPN klient nebo Cisco VPN client (problémy u W10)

Výhody VPN

- Můžeme ji použít pro bezpečné připojení ke vzdálené síti přes internet. Většina společností využívá VPN k tomu, aby se zaměstnanci mohli připojit k souborům, aplikacím, tiskárnám a dalším zdrojům na kancelářské síti, aniž by ohrozili bezpečnost. I vy ale můžete nakonfigurovat svou vlastní VPN, abyste jejím prostřednictvím mohli bezpečně vzdáleně přistupovat k vaší domácí síti.

- VPN jsou velmi užitečné pro bezpečné propojení více sítí. Z tohoto důvodu se většina menších i větších firem spoléhá na VPN také pro sdílení serverů a dalších síťových zdrojů napříč více kancelářemi nebo obchodními jednotkami na celém světě. Ale dokonce i v případě, že se nemusíte starat o řetězec obchodů nebo kanceláří, můžete stejný trik použít pro propojení více domácích sítí nebo jiných sítí pro osobní potřebu.

- Jestliže vám dělá starosti vaše online soukromí, je připojení k šifrované VPN ve chvíli, kdy jste na veřejné či nedůvěryhodné síti (například na Wi-Fi hotspotu v hotelu nebo kavárně), chytrou a jednoduchou bezpečnostní praktikou. Protože VPN šifruje váš internetový provoz, zabraňuje ostatním, kteří by se potenciálně mohli snažit špehovat vaše surfování na Wi-Fi, v krádeži vašich hesel či jiných údajů.

- Jedním z nejlepších důvodů pro používání VPN je obejití regionálních omezení – známých jako geoblocking – na konkrétních webech. Novináři a političtí disidenti používají VPN k tomu, aby obešli státem zřízenou cenzuru. Vy však můžete VPN využít také pro oddechové účely, jako je připojení k britské VPN, abyste mohli sledovat BBC iPlayer mimo Velkou Británii. Protože váš internetový provoz směřuje skrze VPN, vypadá to, jako byste byli britský návštěvník.

Nevýhody VPN

- Nadměrné zatížení síťového provozu - větší požadavky na konektivitu

- Zpoždění a odpojování - Připojení VPN, nejsou tak spolehlivá jako spojení přes kabel.

- bezpečnost - NSA - vládní kryptografická org.USA roky pracuje na rozvrácení a prolomení těchto technologií

- platformní kompatibilita

- někdy až moc složité nastavování

Vlastnosti připojení VPN

Zapouzdření

- Privátní data jsou zapouzdřena pomocí hlavičky obsahující směrovací informace, které umožňují průchod dat přes tranzitní síť.

Ověřování

- Ověřování na úrovni uživatele pomocí ověřování protokolem PPP (Point-to-Point Protocol): Při navazování připojení VPN ověří server VPN klienta VPN, který se pokouší připojit pomocí metody ověřování na úrovni uživatele protokolem PPP, a ověří, zda má klient VPN příslušnou autorizaci. Pokud se používá vzájemné ověřování, klient VPN ověří server VPN, což poskytuje ochranu proti počítačům, které se vydávají za servery VPN.

- Ověřování na úrovni počítače pomocí protokolu IKE (Internet Key Exchange): Při zřizování přidružení zabezpečení protokolu IPsec (Internet Protocol security) využívají klient VPN a server VPN protokol IKE k výměně certifikátů počítače nebo předsdílených klíčů. V obou případech se klient a server VPN vzájemně ověřují na úrovni počítače. Ověřování pomocí certifikátu počítače je mnohem účinnějším způsobem ověření a proto je důrazně doporučeno. Ověřování na úrovni počítače se používá u připojení pomocí protokolu L2TP (Layer Two Tunneling Protocol)/IPsec nebo IKE verze 2.

- Ověřování původu a integrity dat: Za účelem ověření, zda data odesílaná přes připojení VPN a pocházející z druhé strany připojení nebyla během přenosu nijak upravena, obsahují data šifrovaný kontrolní součet založený na šifrovacím klíči, který zná pouze odesílatel a příjemce. Ověřování původu a integrity dat je dostupné u připojení pomocí protokolů L2TP/IPsec a IKE verze 2.

Šifrování dat

- Pro utajení dat během jejich přenosu sdílenou nebo veřejnou tranzitní sítí jsou data na straně odesílatele zašifrována a na straně příjemce dešifrována. Šifrování a dešifrování je založeno na tom, že odesílatel i příjemce používají společný šifrovací klíč. Zachycené pakety odeslané přes připojení VPN v tranzitní síti jsou nesrozumitelné každému, kdo nemá k dispozici tento společný šifrovací klíč. Délka šifrovacího klíče je důležitým parametrem zabezpečení. Šifrovací klíč lze odhalit pomocí výpočetních postupů. Čím delší jsou však šifrovací klíče, tím větší výpočetní výkon a delší výpočetní čas je zapotřebí. Pro spolehlivé utajení dat je proto důležité používat co nejdelší šifrovací klíč.

Protokoly

Point-to-Point Tunneling Protocol (PPTP)

Point-to-Point Tunneling Protocol je vyvinutý konsorciem založeným Microsoftem, vytváří virtuální privátní sítě v sítích vytáčeného připojení. Je to první protokol podporovaný systémem Windows a je standardním VPN protokolem od svého vzniku.

Každé zařízení a platforma s podporou VPN je standardně vybavena PPTP a díky relativně snadné instalaci je primární volbou jak pro poskytovatele VPN, tak i pro podniky. Protokol PPTP pro přenos přes síť zapouzdřuje rámce protokolu PPP do datagramů protokolu IP a spravuje tunelová propojení pomocí připojení protokolu TCP. Jeho implementace vyžaduje nízké výpočetní náklady, což z něj dělá jeden z nejrychlejších VPN protokolů.

Jeho nevýhodou je, že ikdyž standardně používá 128bitové šifrování, obsahuje poměrně velké množství slabých míst zabezpečení. Používá metodu ověřování MS_CHAP v2, která byla představena již ve Windows 98. Jedná se o nejméně bezpečný VPN protokol.

Layer 2 Tunneling Protocol (L2TP) a Internet Protocol Security (IPsec)

Layer 2 Tunnel Protocol byl představen v roce 1999, vychází primárně ze dvou starších protokolů - Cisco's Layer 2 Forwarding Protocol (L2F) a Microsoft's Point-to-Point Tunneling Protocol (PPTP).

Na rozdíl od jiných VPN protokolů neposkytuje žádné soukromí nebo šifrování komunikace, která přes něj prochází. Vzhledem k tomu, je typicky implementován společně se sadou protokolů známých jako IPsec pro šifrování dat před přenosem, které poskytují uživatelům soukromí a zabezpečení.

IPsec - jedná se o zabezpečení na síťové vrstvě založené na autentizaci a šifrování každého IP datagramu.

Protokoly L2TP a IPsec musí být podporovány jak klientem sítě VPN, tak i serverem sítě VPN. Podpora protokolu L2TP je integrována v klientech vzdáleného přístupu s operačními systémy Windows Vista® a Windows XP a na serverech sítě VPN s operačními systémy řad Windows Server® 2008 a Windows Server 2003. Většina moderních VPN kompatibilních zařízení a operačních systémů již má L2TP / IPSec vestavěný.

Nastavení je relativně rychlé a snadné stejně jako PPTP, ale můžete zaznamenat problémy, protože protokol využívá UDP port 500, který je snadným cílem pro blokování NAT firewally. Z tohoto důvodu s tímto firewallem bude nutné použít port forwarding.

Neexistují žádná zásadní slabá místa spojená s šifrováním IPsec a protokol L2TP je tedy bezpečnější než PPTP. Protokol IPsec dvakrát zapouzdří data, a proto je o něco pomalejší než ostatní VPN protokoly.

Secure Socket Tunneling Protocol (SSTP)

SSTP Secure Socket Tunneling Protocol je relativně nový typ tunelového propojení virtuální privátní sítě (VPN). Byl uveden společností Microsoft Corporation v systému Windows Vista Service Package 1, nyní je k dispozici i pro Linux adalší systémy, avšak stále se jedná především o Microsoft technologii dostupnou na Windows.

SSTP obsahuje mechanismus pro přenos Point-to-Point přes kanál SSL (Secure Sockets Layer). Poskytuje stejnou úroveň bezpečnosti, které věříte, když se přihlašujete na internetové bankovnictví a další citlivé domény.

Protokol SSL poskytuje zabezpečení na úrovni přenosu pomocí kontroly klíčů, šifrování a kontroly integrity dat. SSL funguje přes port TCP 443. pomocí protokolu HTTPS na portu TCP 443 přenáší data přes brány firewall a webové proxy servery, které by mohly blokovat přenosy pomocí protokolů PPTP a L2TP. Pokud se klient pokusí o navázání připojení k síti VPN prostřednictvím protokolu SSTP, vytvoří protokol SSTP nejprve dvojsměrnou vrstvu protokolu HTTPS se serverem SSTP. Prostřednictvím této vrstvy protokolu HTTPS jsou pak přenášena data.

Pomocné protokoly

Protokol MS-CHAP v2

Challenge Handshake Authentication Protocol (CHAP) slouží k prokazování totožnosti při použití protokolu PPP. Klient i autentizační server sdílí stejný šifrovací klíč symetrické šifry. Autentizace v protokolu CHAP probíhá ve třech krocích.

1 - Nejprve je ustanoveno spojení mezi klientem a autentizačním serverem. Následně autentizační server odešle klientovi příkazem Challenge výzvu, obsahující náhodný řetězec.

2 - Klient vhodně spojí přijatý náhodný řetězec se sdíleným tajemstvím (šifrovací klíč) a výsledek zašifruje pomocí jednocestné funkce, známé jako hash, např. pomocí algoritmu MD5. Výsledek vloží do odpovědi (Response) a odešle autentizačnímu serveru.

3 - Autentizační server obdržel zašifrovanou zprávu od klienta. Server zašifruje původní zprávu, kterou odeslal klientovi stejným způsobem, jako to udělal klient, a porovná se zprávou, kterou získal od klienta. Pokud je výsledek shodný, tak dojde k potvrzení autentizace (Success) při neshodě k zamítnutí autentizace (Failure).

Pakety Challenge mohou být v průběhu komunikace odesílané kdykoliv v náhodných opakujících intervalech z důvodu ověření klienta (opakují se kroky 1 až 3).

Výhoda protokolu CHAP je oboustranná autentizace, tj. autentizace klienta proti serveru a autentizace serveru proti klientovi.

Protokol RADIUS

Remote Authentication Dial-In User Service (RADIUS) je síťový protokol, který zajišťuje centrální Autentizaci, Autorizaci, a Správu účtů (AAA nebo Triple A) management pro uživatele, kteří se se napojují a využívají síťovou službu. RADIUS byl vytvořen v Livingston Enterprises, Inc. v roce 1991 autentizační protokol a později byl zařazen do standardů Internet Engineering Task Force (IETF).

Digitální certifikáty

Digitální certifikát je v asymetrické kryptografii digitálně podepsaný veřejný šifrovací klíč, který vydává certifikační autorita. Uchovává se ve formátu X.509, který (kromě jiného) obsahuje informace o majiteli veřejného klíče a vydavateli certifikátu Certifikáty jsou používány pro identifikaci protistrany při vytváření zabezpečeného spojení (HTTPS, VPN atp.). Na základě principu přenosu důvěry je možné důvěřovat neznámým certifikátům, které jsou podepsány důvěryhodnou certifikační autoritou.

Obsah certifikátů - v certifikátu je zakódována celá řada informací:

Subject – identifikační údaje majitele certifikátu

Signature Algorithm – algoritmus použitý k vytvoření podpisu

Signature – digitální podpis veřejného klíče vytvořený certifikační autoritou

Issuer – identifikační údaje vydavatele certifikátu

Valid-From – datum počátku platnosti certifikátu

Valid-To – datum konce platnosti certifikátu; nejběžnější doba platnosti je jeden rok

Key-Usage – účel veřejného klíče (šifrování, ověřování podpisů nebo obojí)

Třídy certifikátů - certifikáty se rozdělují do 5 tříd které nadefinovala firma VeriSign

Class 1 – určena pro jednotlivce, pro e-mail

Class 2 – určena pro organizace, kde je vyžadováno prokázání identity

Class 3 – určena pro servery a digitální podpisy, kde je potřeba nezávislé potvrzení identity certifikační autoritou

Class 4 – určena pro on-line obchodní transakce mezi společnostmi

Class 5 – určena pro soukromé subjekty nebo vládní bezpečnost

Platnost certifikátu - Každý certifikát má omezenou platnost, kterou určuje jeho majitel a certifikační autorita. Běžné certifikáty jsou nejčastěji vydávány na jeden rok, aby byla omezena zneužitelnost certifikátu (prozrazení heslové fráze chránící privátní klíč, ztráta privátního klíče, oslabení použitého algoritmu digitálního podpisu a podobně).

Direct Access

Jedná se o technologii podobnou VPN, která umožňuje klientskému počítači připojení do privátní sítě ve chvíli kdy je připojen na internet - kdy je dostupný cílový server, na který se chceme připojit vzdáleně…

Na rozdíl od standardních VPN technologií, které vyžadují konfiguraci na klientském zařízení, DirectAccess je navržen tak, aby veškerá konfigurace proběhla na serveru a na klientské straně už by se mělo spojení vytvořit automaticky, jen po zadání příkazu do cmd gpupdate /force - vyvolání politiky DA (, která je nastavena na serveru DA služby).

DirectAccess byl představen ve Windows Server 2008 R2, a umožňoval tuto službu provozovat ve Windows 7 a Windows 8 „Enterprise“ edicích. DirectAccess je technologie vlastněná Microsoftem technology…- je to řízeno pomocí skupinové politiky systému - GPO (group policy object)

S příchodem OS Windows Server 2012, byl DA plně integrován do tohoto systému a nabízí uživatelské rozhraní pro konfiguraci této služby. Byla také přidána nativní podpora pro IPv6, jelikož technologie DA používá výhradně tento protokol …

DA využívá IPsec tunely mezi klienty a DA serverem.

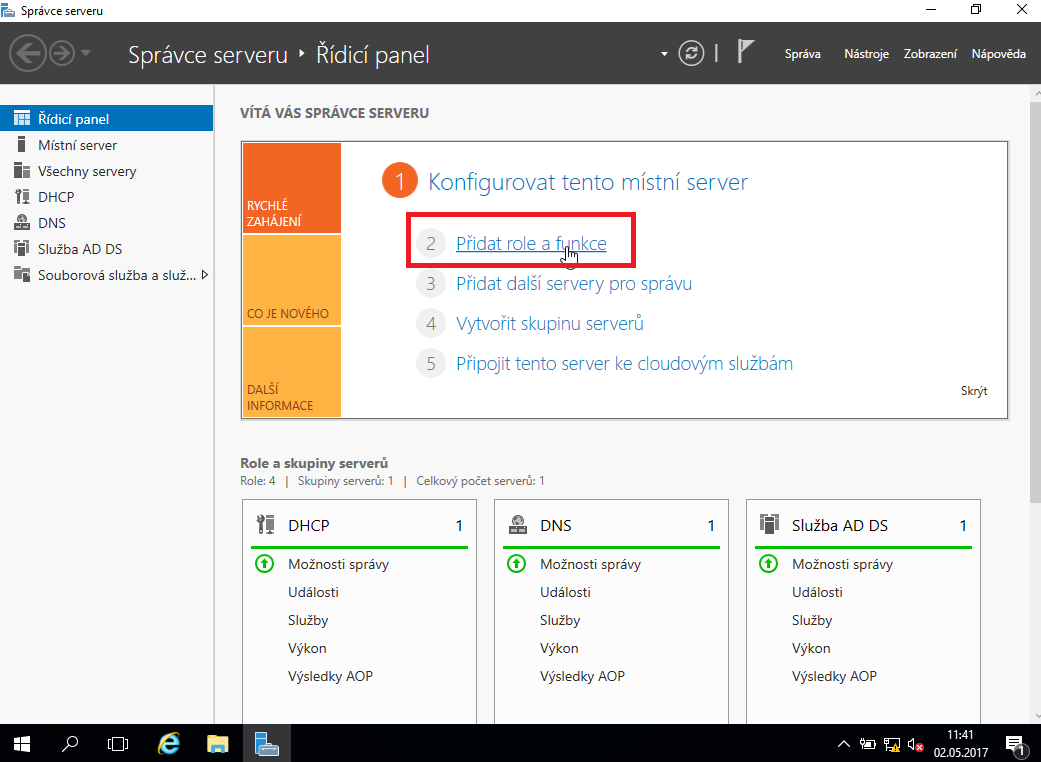

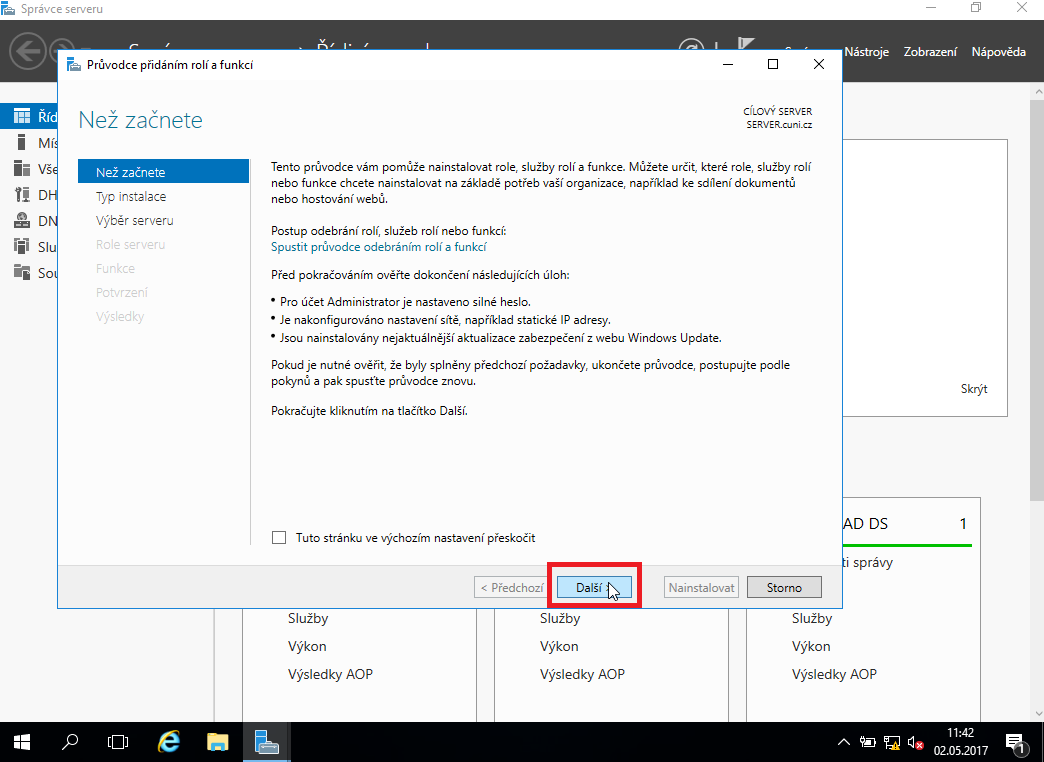

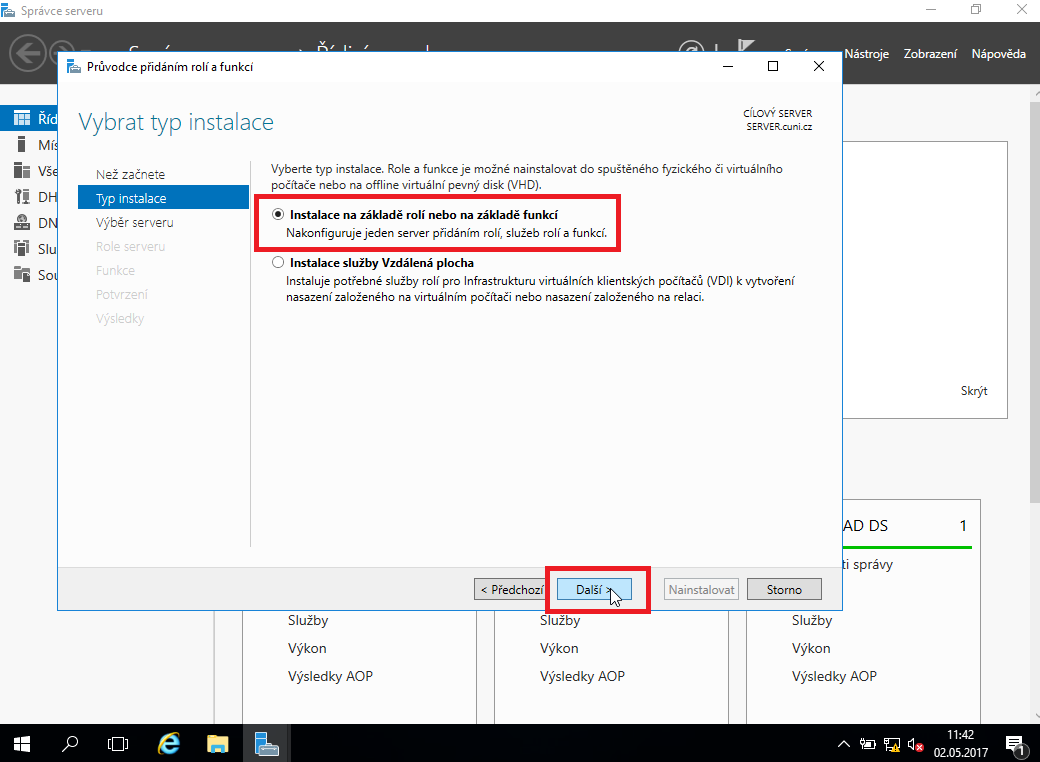

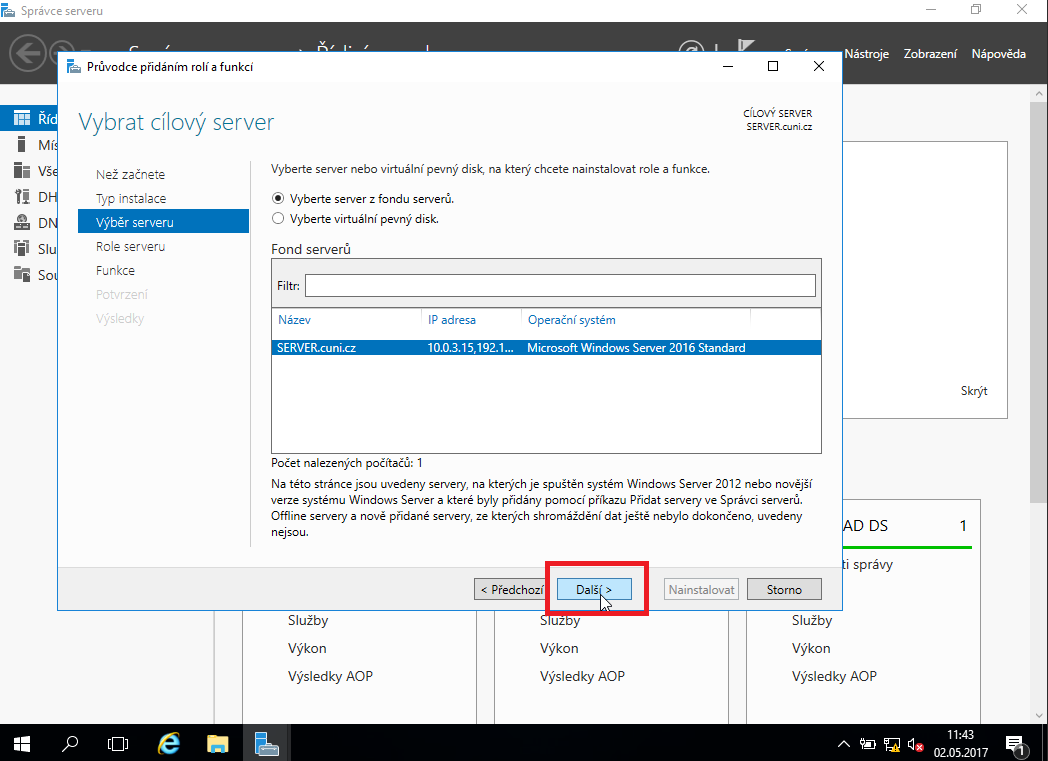

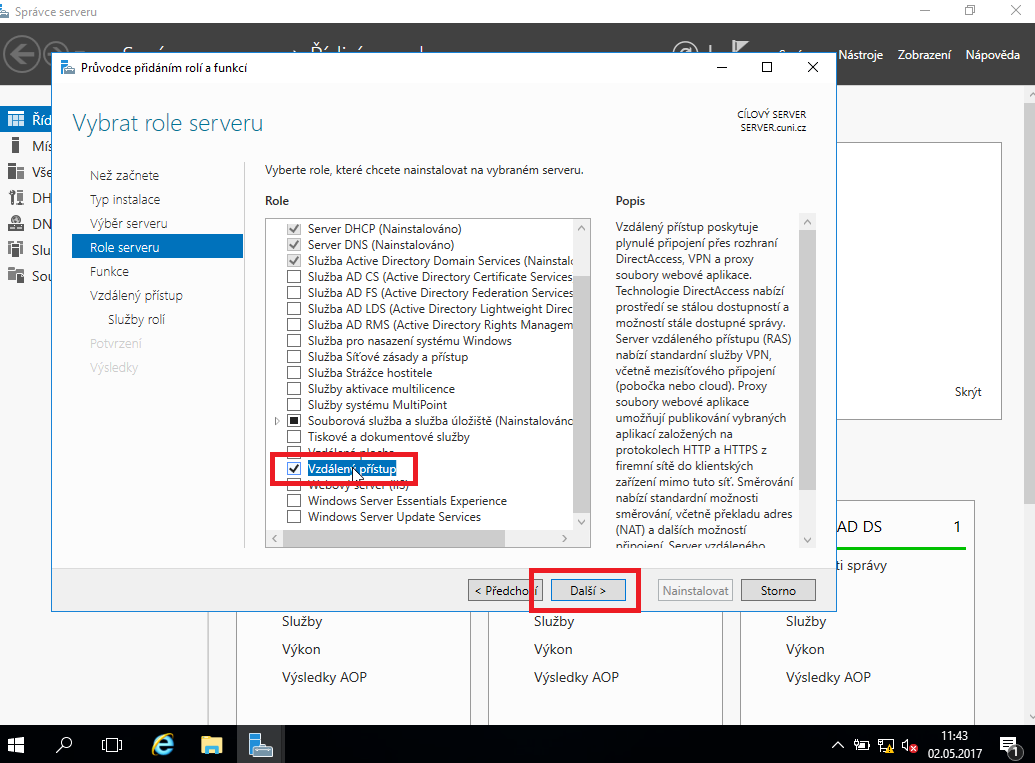

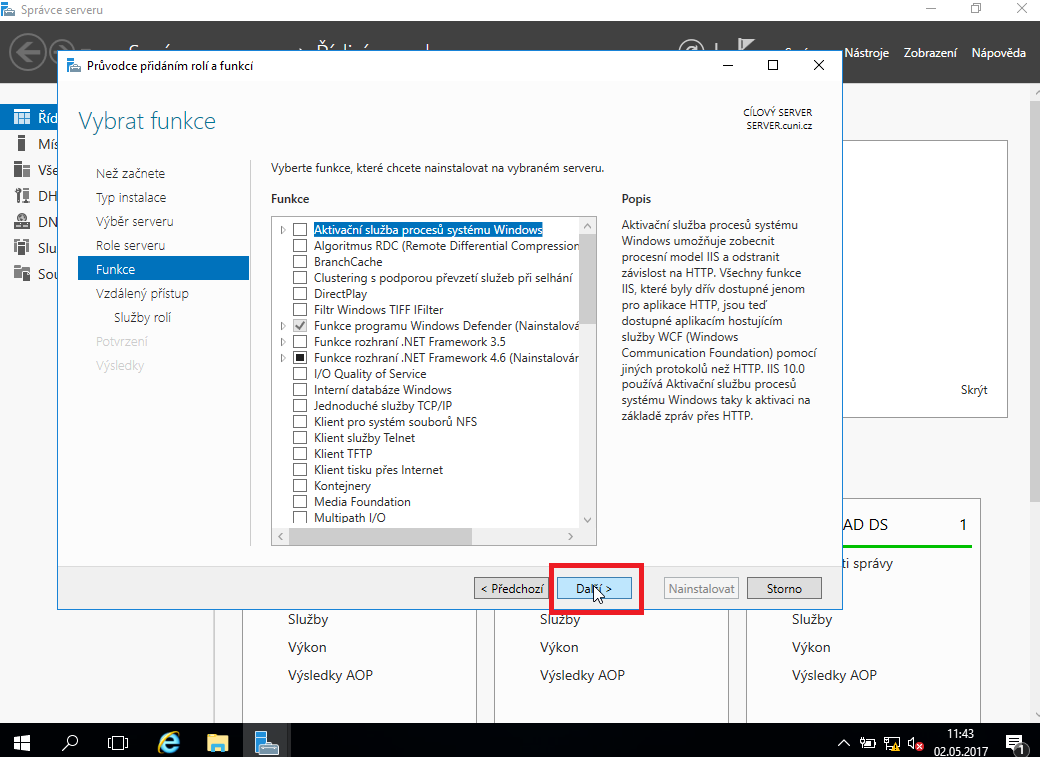

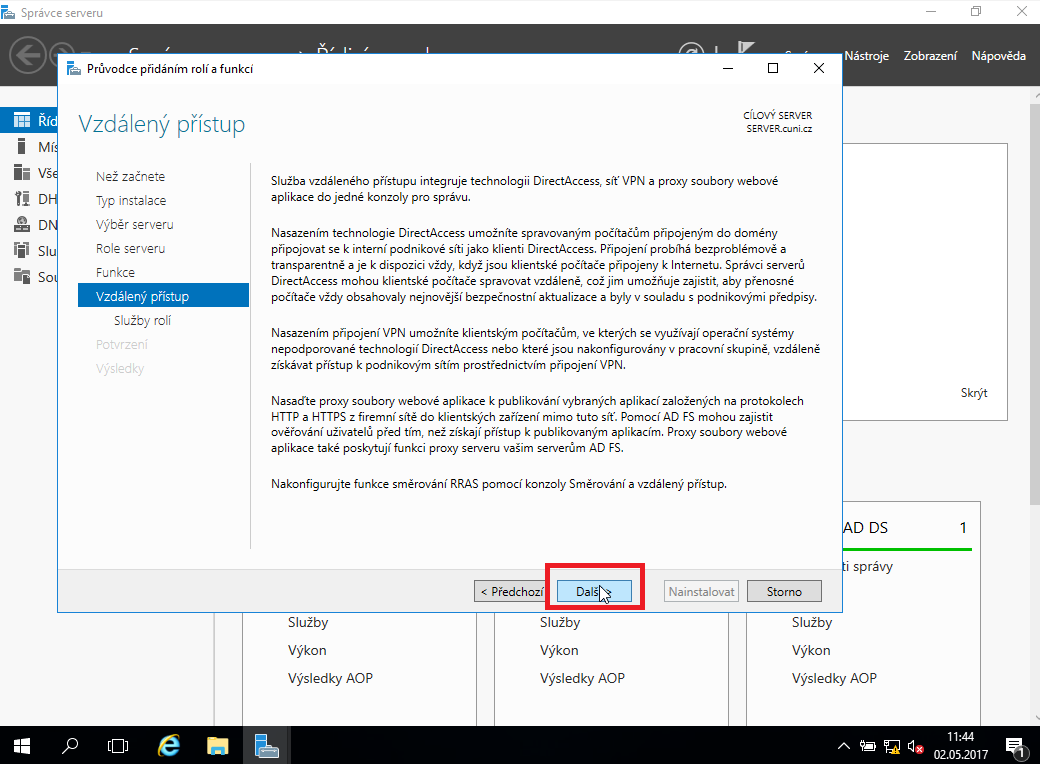

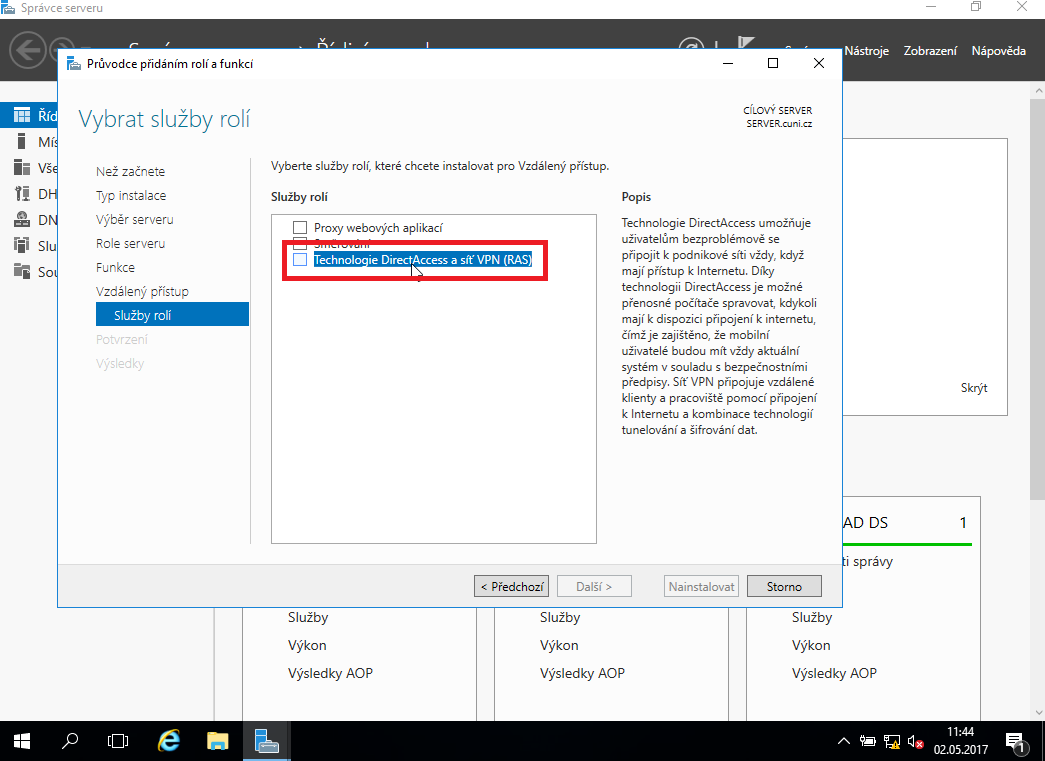

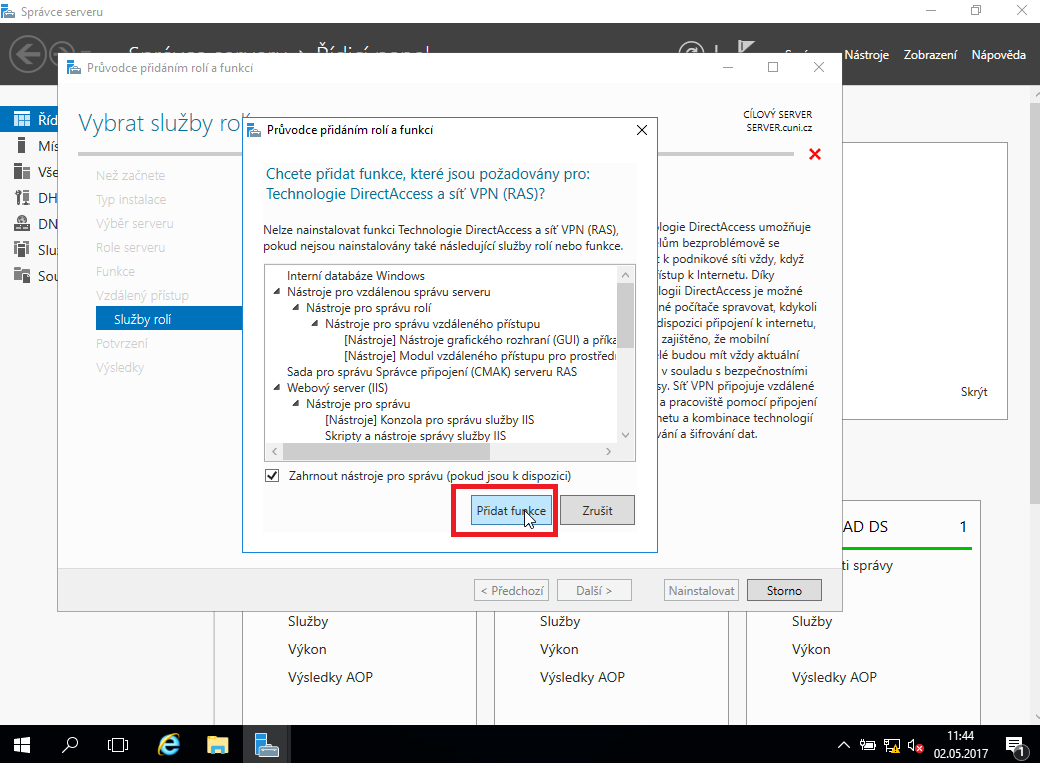

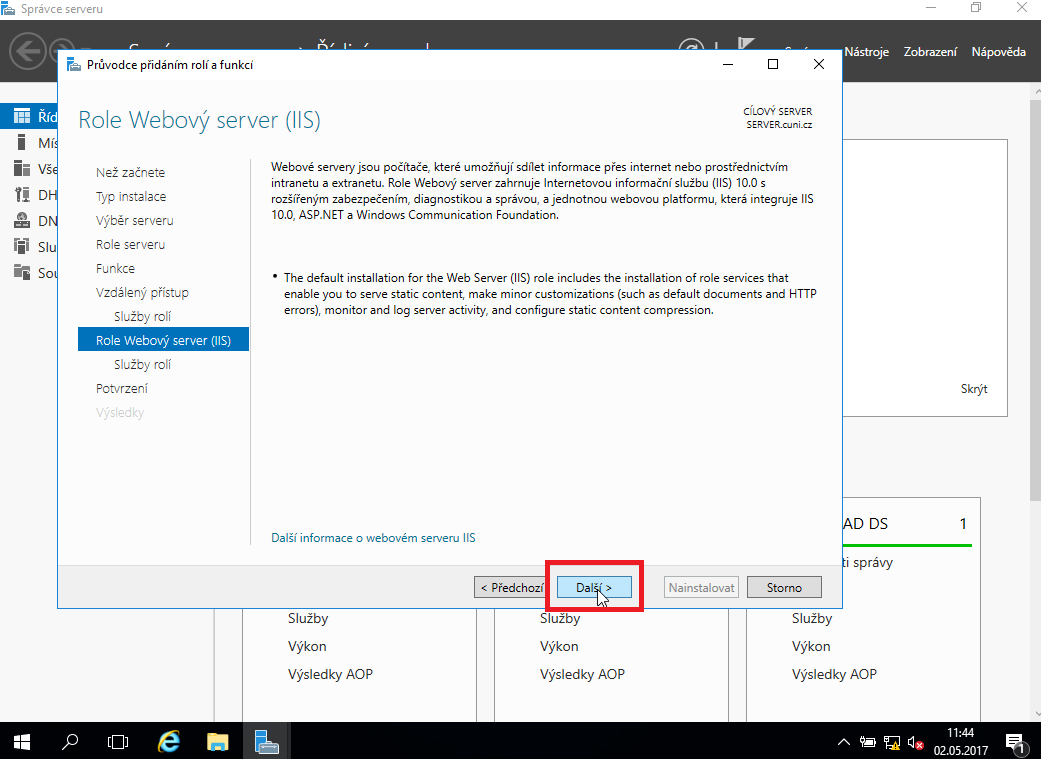

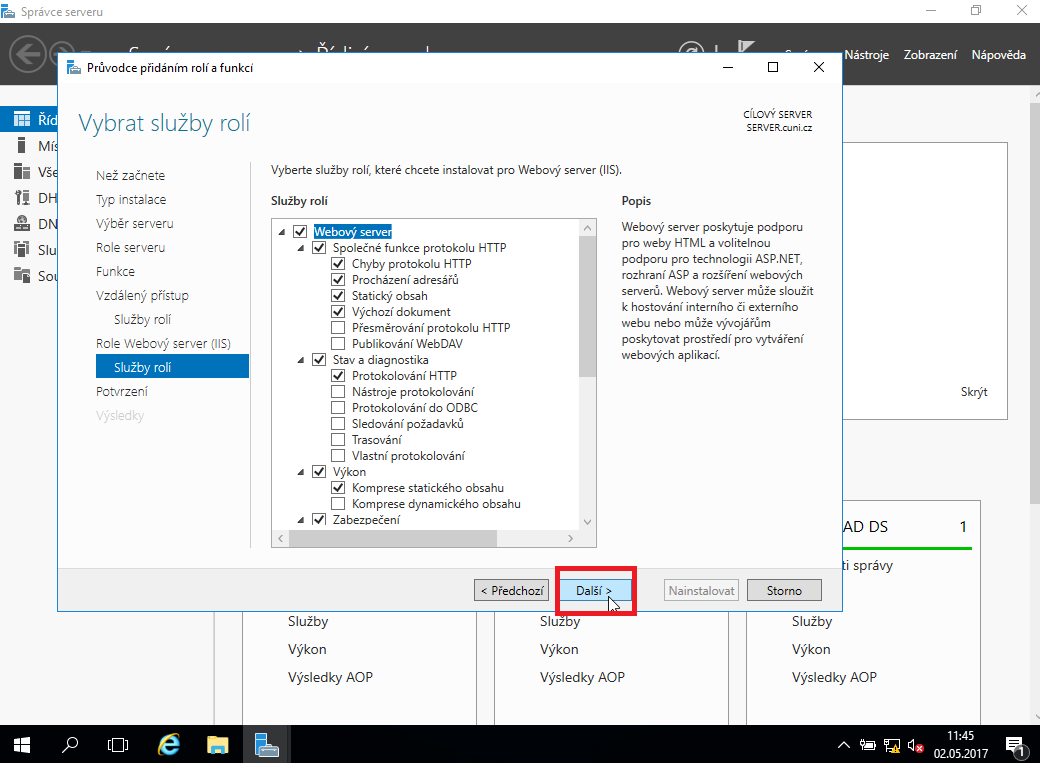

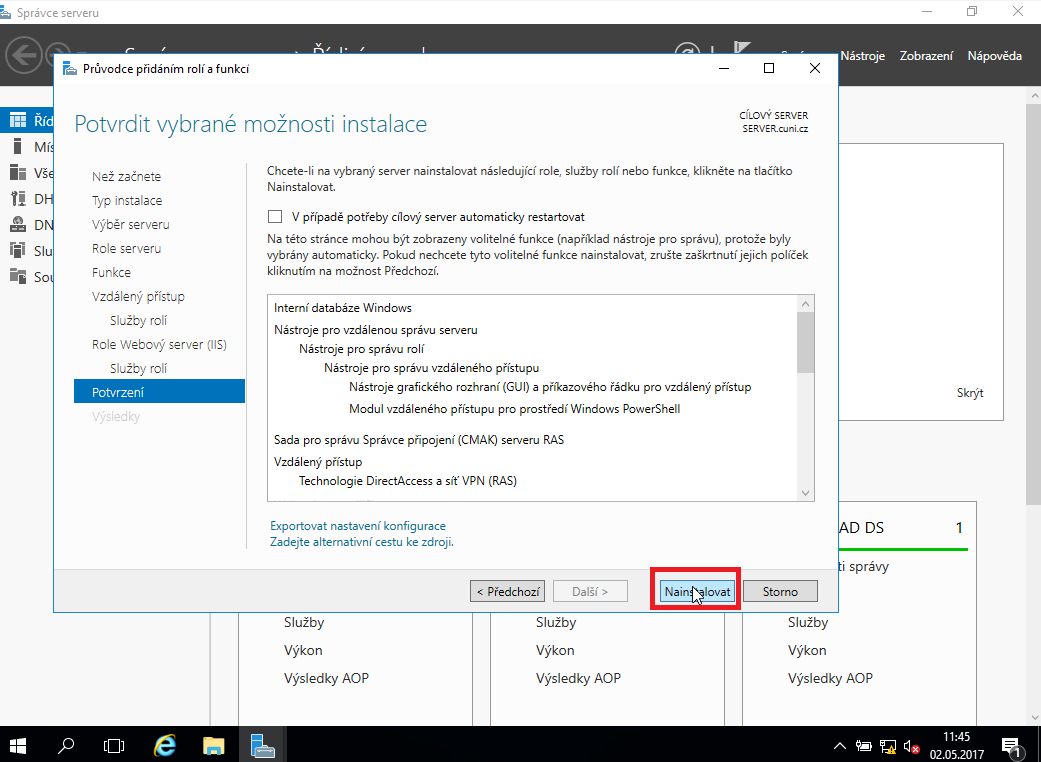

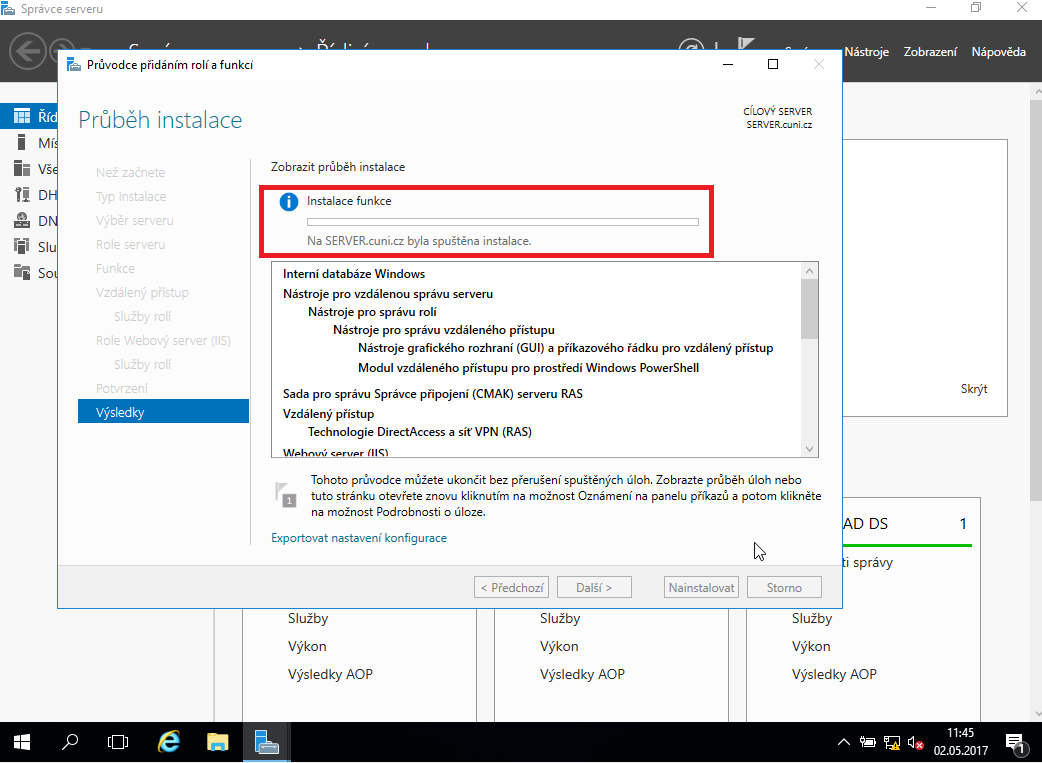

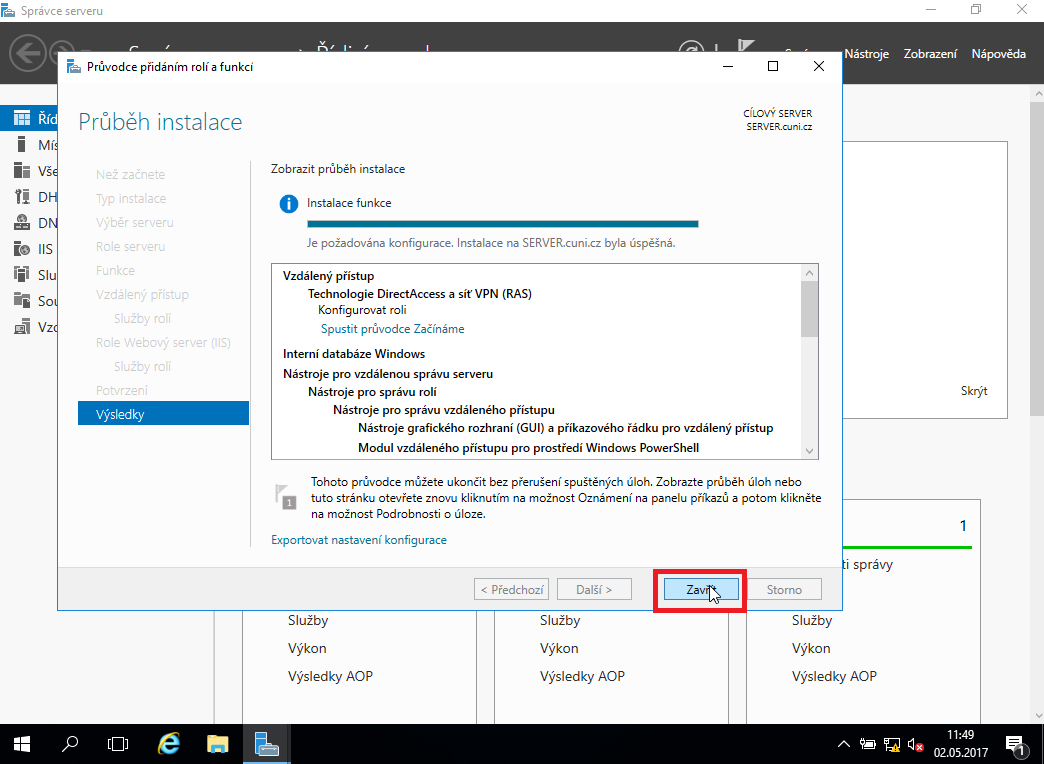

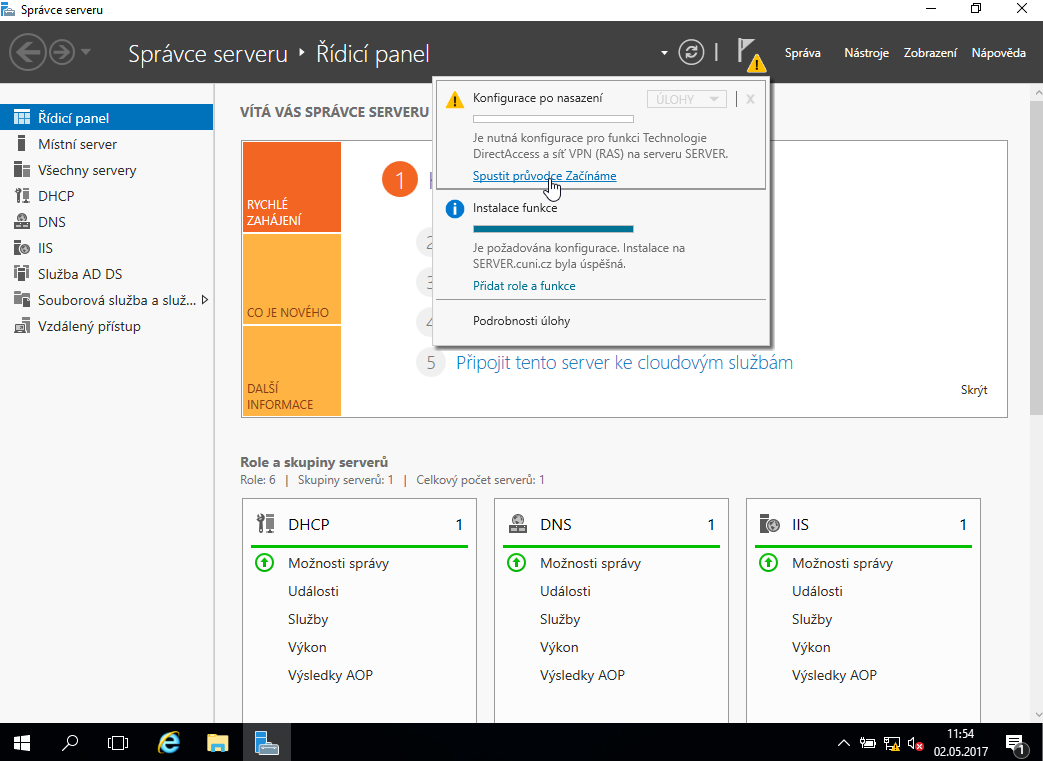

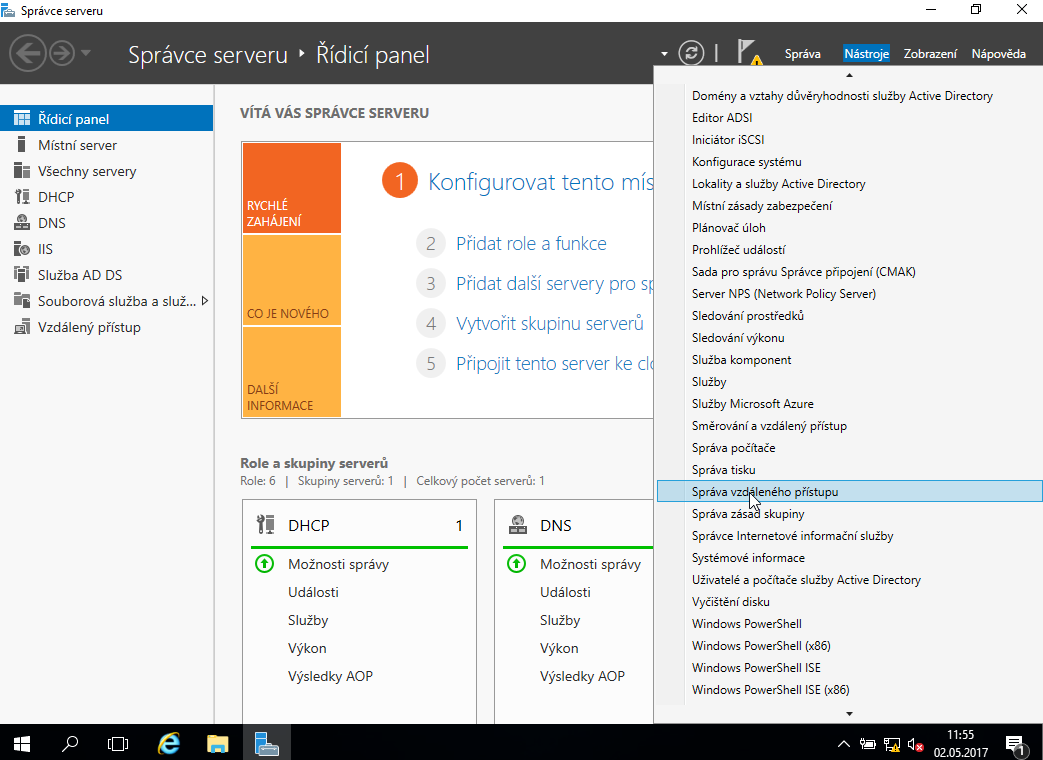

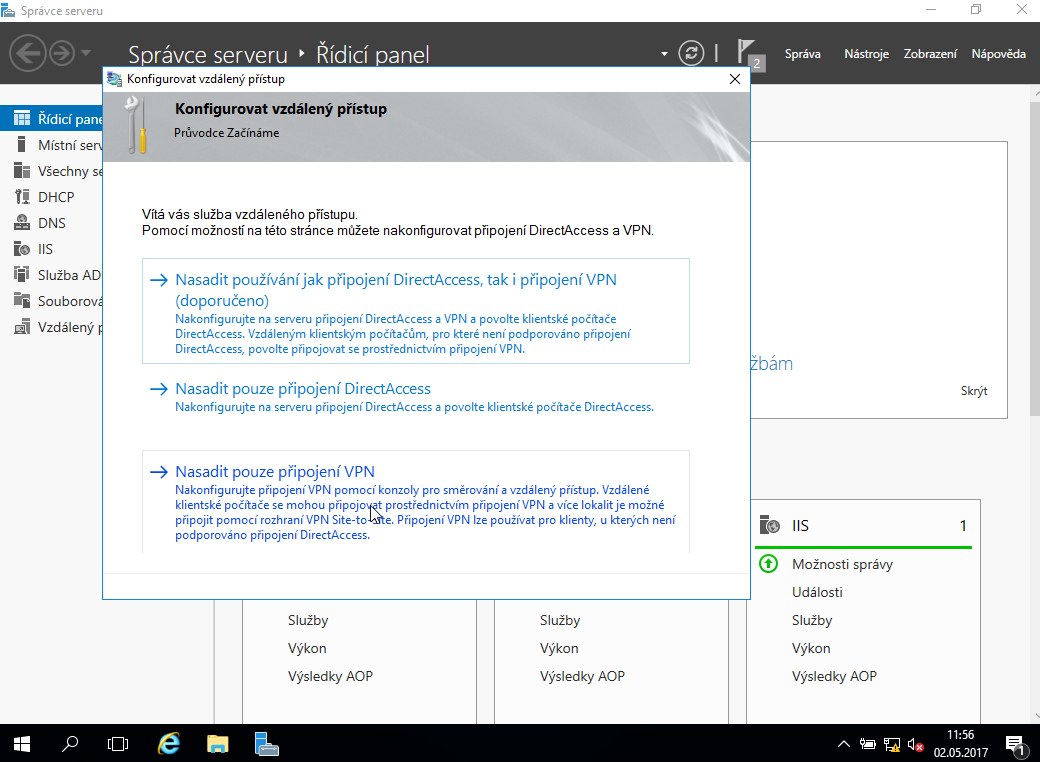

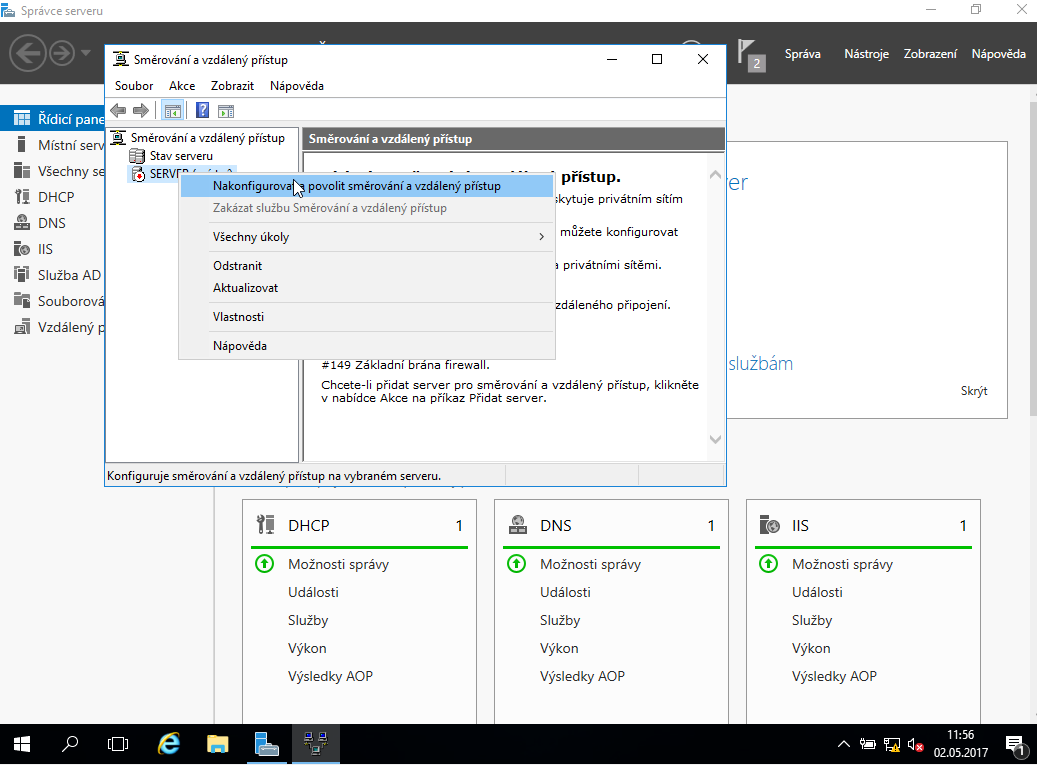

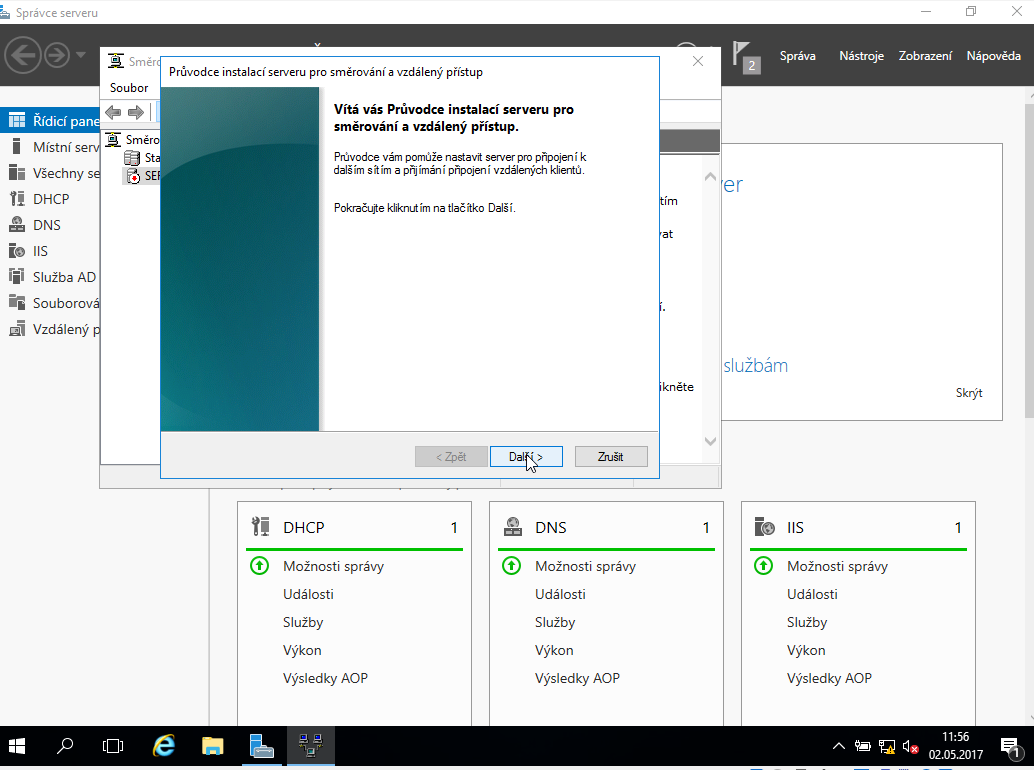

Vzdálený přístup - instalace a konfigurace role

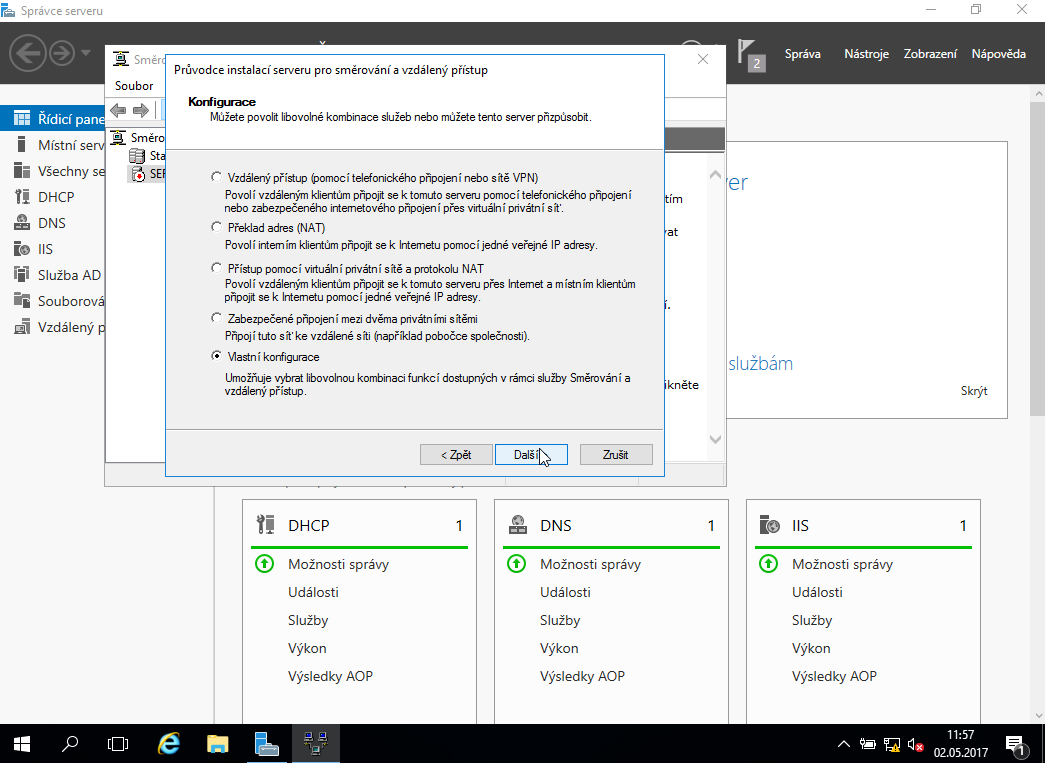

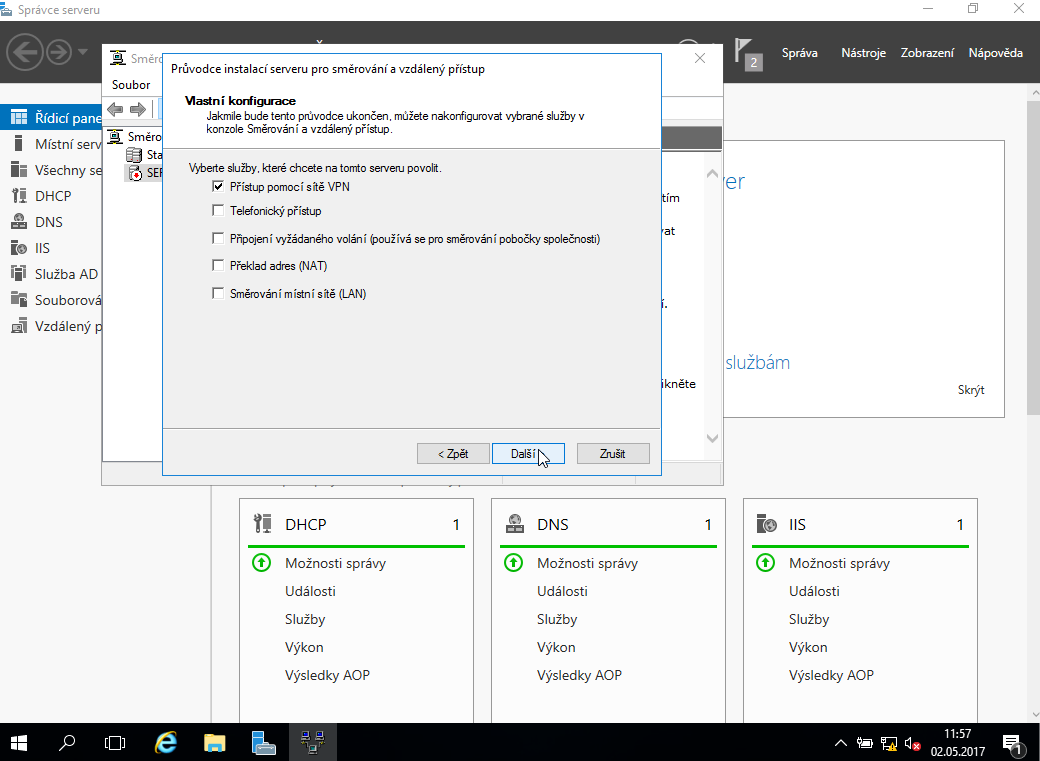

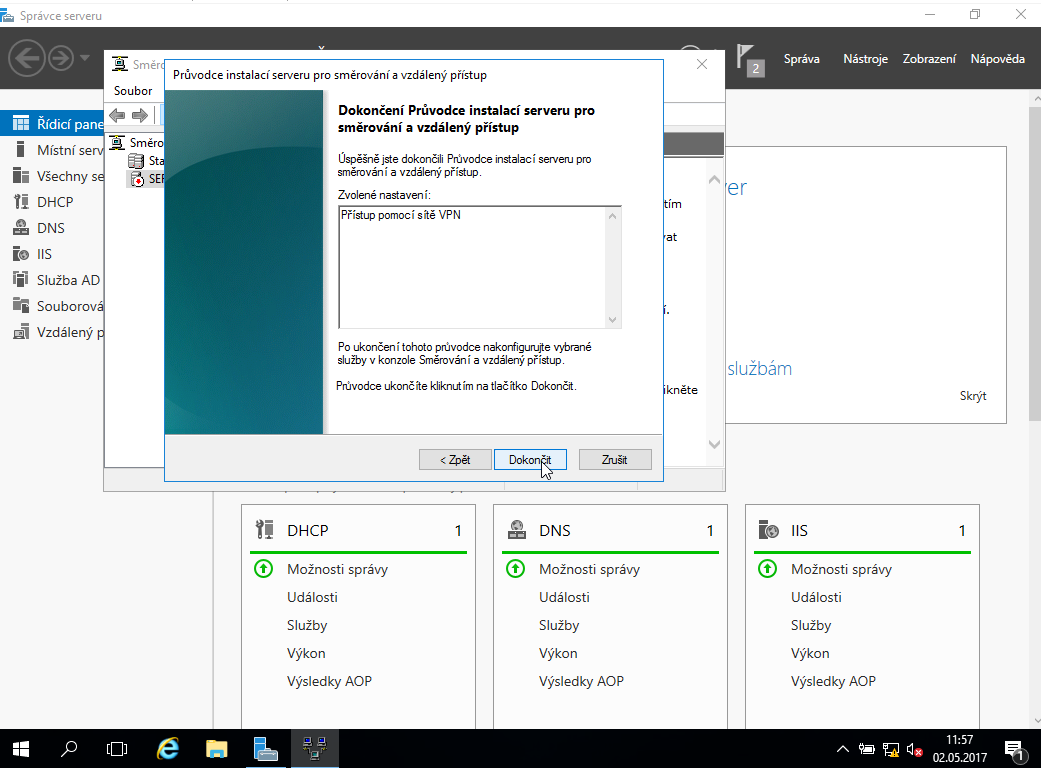

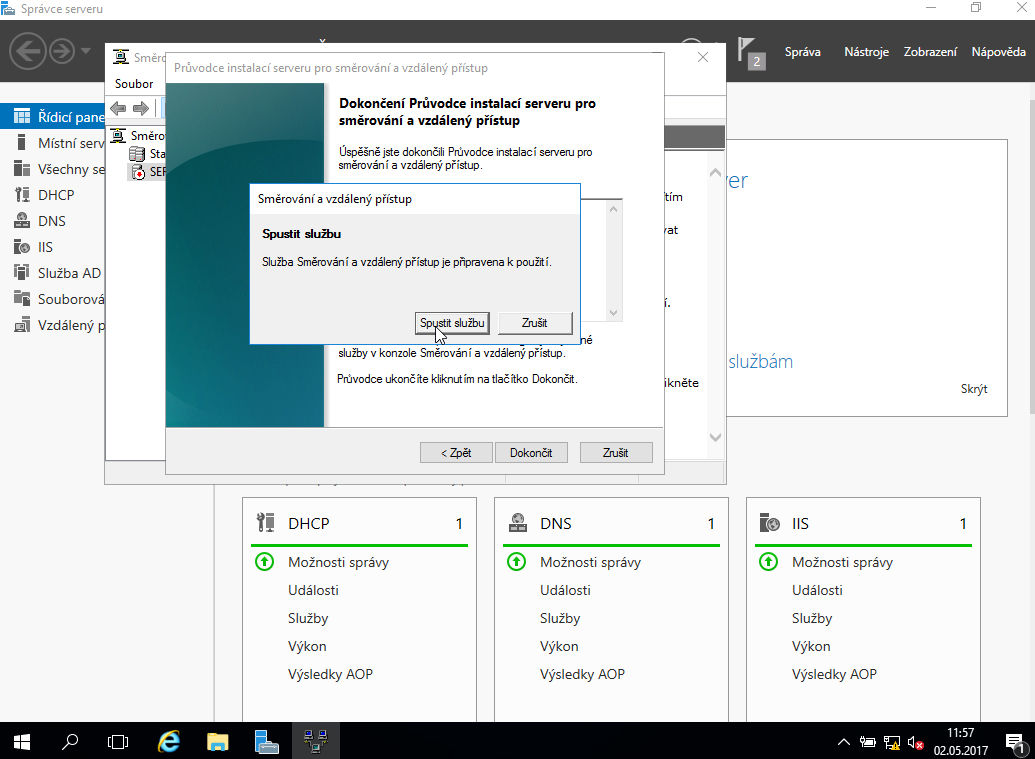

Konfigurace

Další konfigurace budou rozděleny pro jednotlivé protokoly ve videích

Konfigurace protokolu PPTP

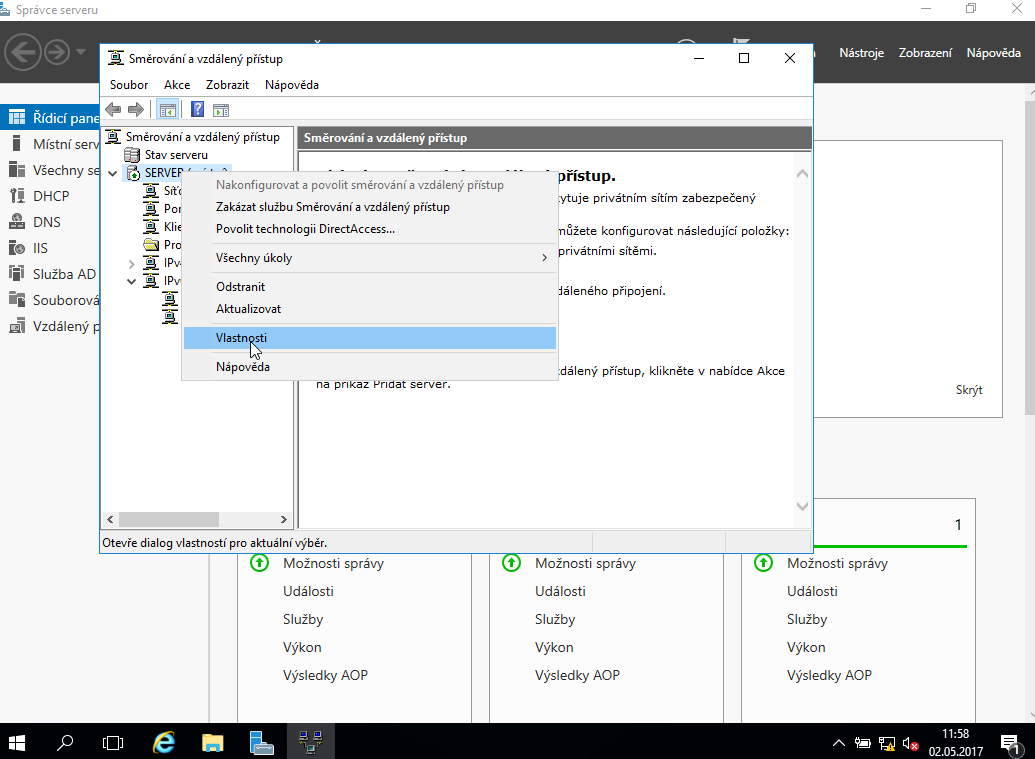

- Konfigurace - Směrování a vzdálený přístup - Směrovač, nastavení IP rozmezí, IPv6

- Nastavení nového uživatele pro autorizaci VPN připojení

- Přidání nového adaptéru, povolení firewall pravidel směrování,…

Alternativní zdroj na YouTube: https://www.youtube.com/watch?v=KDu7Qk7NZB8&t=3s

Konfigurace protokolu L2TP

- Konfigurace - Směrování a vzdálený přístup - nastavení sdíleného autentizačního klíče

- Nastavení klienta

Alternativní zdroj na YouTube: https://www.youtube.com/watch?v=KtOEBL9poWw

Konfigurace protokolu SSTP

- Instalace a konfigurace role - Služba AD CS - k vytváření certifikačních autorit

- Certifikační autorita - vytvoření šablony certifikátu - Tvorba digitálního certifikátu pro autorizaci klientů pro SSTP VPN přípoj

- Požádání o nový certifikát

- DNS nasměrování - CNAME pro vpn.cuni.cz

- Směrování a vzdálený přístup - konfigurace vazby nově vytvořeného certifikátu

- Vytvoření nového připojení na klientovi, konfigurace

- Stažení certifikátu na klientovi, pomocí web rozhraní a nainstalování certifikátu

- Úprava registru - pokud nechcete kontrolovat CRL - vypublikovatelnost certifikátu, lze to na klientovy vypnout v registry: HKEYLOCALMACHINE\System\CurrentControlSet\Services\Sstpsvc\Parameters\NoCertRevocationCheck s hodnotou 1

- Vymažeme DNS cache - ipconfig /flushdns

Alternativní zdroj na YouTube: https://www.youtube.com/watch?v=htdz2MjHU4E&t=648s

Konfigurace Direct Access

- Instalace a konfigurace služby DirectAccess

- Problémy s publikování IPV6 adresy

pomocí CMD : netsh interface ipv6 add route 2001:db7::/48 „NazevSitovehoAdapteru“ publish=yes

pozn.: bohužel se nám nepovedlo, aby si klient načetl politiku DA ze serveru (vynuceno gpupdate /force)

Alternativní zdroj na YouTube: https://www.youtube.com/watch?v=uB3jRd9NS9E